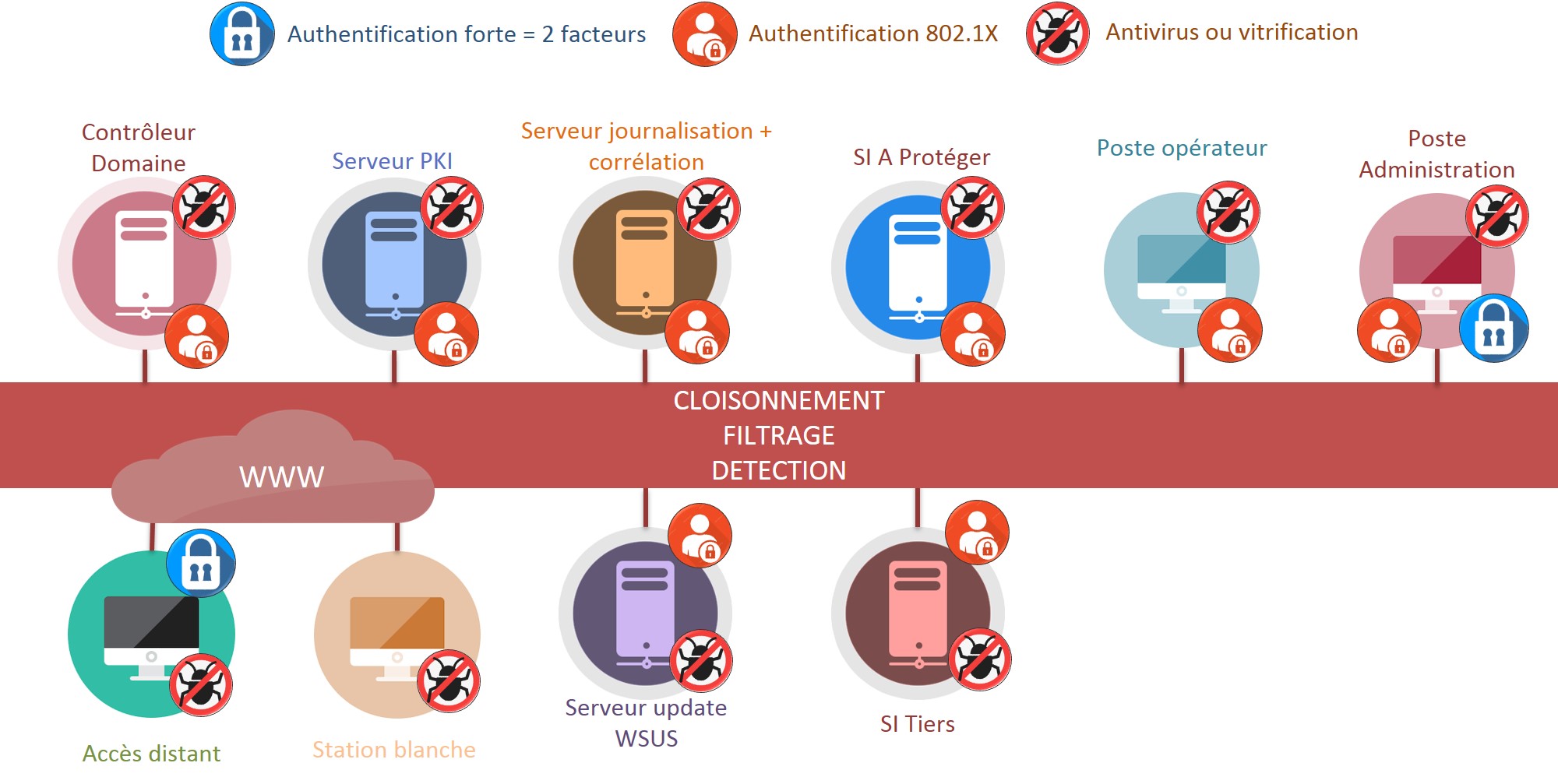

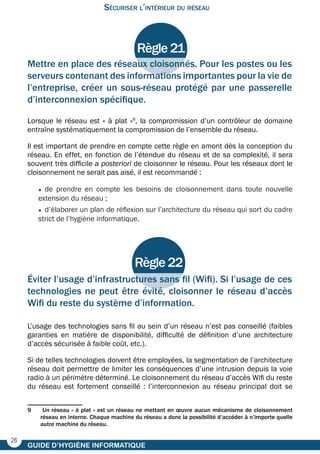

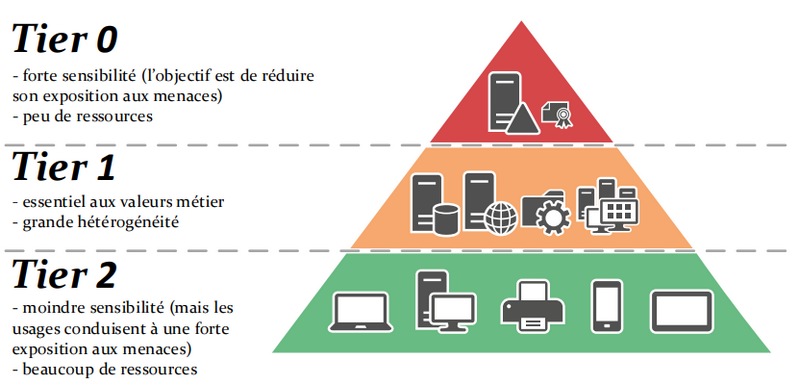

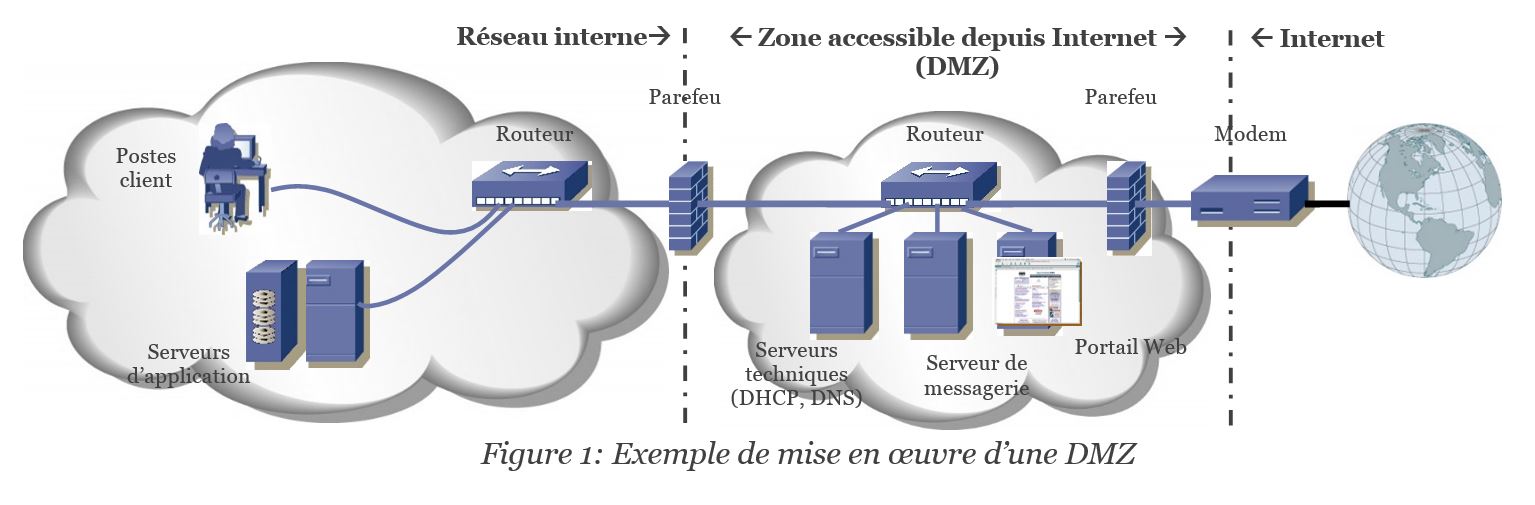

Recommandations pour la mise en place de cloisonnement système | Agence nationale de la sécurité des systèmes d'information

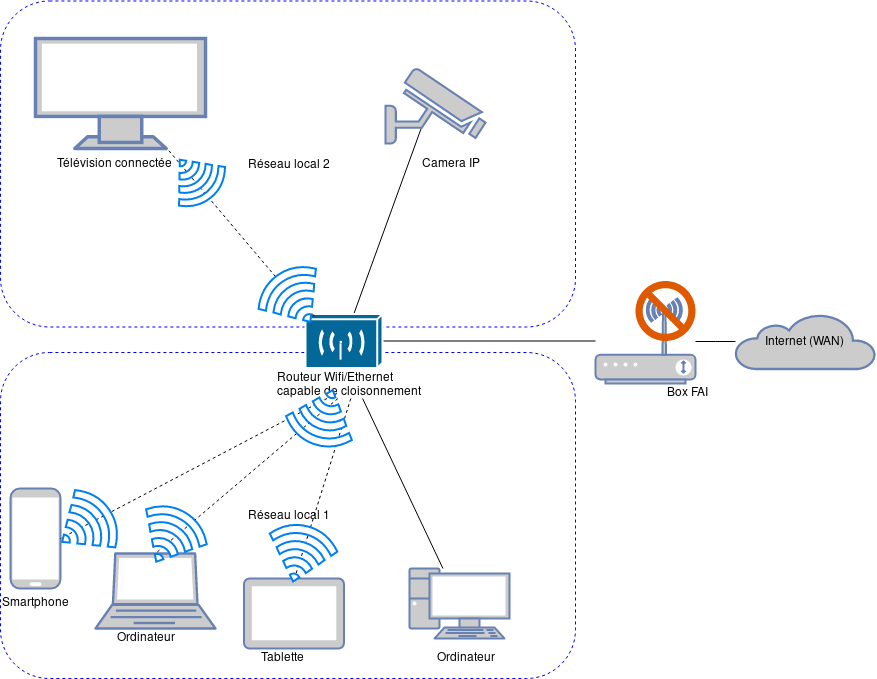

Cloisons grillagées - tous les fournisseurs - cloison grillage - cloison grille - cloisonnement grillagé - cloison grillagée - cloisonnement grillage - cloisonnement grille - protection g